Este artículo lo publiqué originalmente en el blog de seguridad de INCIBE.

Con el anuncio del nuevo sensor de huellas dactilares en el último smartphone de Apple, el iPhone 5S, los sensores biométricos vuelven a estar bajo escrutinio entre los profesionales de la seguridad de la información.

En especial porque el empleo de estas tecnologías entraría de lleno en la electrónica de consumo, y podría convertirse en algo de uso ubicuo para proteger información tan sensible como la que puede contener cualquier teléfono móvil hoy en día.

Recientemente la reputada asociación de hackers Chaos Computer Club (CCC) ha sido capaz de burlar el sensor del iPhone 5S, tan solo dos semanas después de la presentación oficial del nuevo teléfono. (Fuente: CCC breaks Apple TouchID).

Con ayuda de una cámara fotográfica digital, es posible obtener una imagen de alta resolución (2400 dpi) de una huella impresa en algún objeto (ej. la propia pantalla del teléfono), tratarla con algún software de retoque fotográfico, y una vez aislados los contornos de la huella, imprimir el negativo de la misma sobre una lámina transparente.

Aprovechando que las impresoras laser utilizan tóner y este deja un relieve sobre la lámina, se aplica una película de un material flexible y traslúcido similar a la piel (como el látex), consiguiendo una copia física de la huella original, capaz de desbloquear el dispositivo como si de un dedo se tratase.

No es la primera vez que este grupo pone en entredicho la viabilidad de la biometría como método seguro de autenticación, y desde hace varios años recomiendan que sea descartado como tal.

Este sencillo método no es más que un indicador de lo que sería posible hacer para burlar dispositivos de este tipo si se dispusiese de recursos tecnológicos avanzados.

Introducción

La biometría es el estudio de métodos automáticos para el reconocimiento único de humanos basado en rasgos físicos o conductuales intrínsecos a las personas.

Los rasgos biométricos, como huellas dactilares, iris o retina oculares, voz, o incluso los latidos del corazón y las expresiones faciales, proporcionan beneficios en sistemas de identificación, tanto en comodidad y facilidad de uso, como en sus características inequívocas para cada persona.

Una huella puede ser escaneada con diversas tecnologías: Óptica, Ultrasónica, Capacitiva,…

Se utilizan multitud de algoritmos para obtener un valor inequívoco a partir de la imagen, basándose en características reconocibles, como patrones geométricos, distancias entre puntos, presión de los relieves, etc.

Una huella puede ser escaneada con diversas tecnologías: Óptica, Ultrasónica, Capacitiva,…

Se utilizan multitud de algoritmos para obtener un valor inequívoco a partir de la imagen, basándose en características reconocibles, como patrones geométricos, distancias entre puntos, presión de los relieves, etc.

Las aplicaciones prácticas de la biometría son muy diversas y no solo se aplican al terreno de la seguridad. Sin embargo en este último campo no son tan robustas como a priori pudiese parecer.

En el imaginario colectivo tenemos la idea de que este tipo de sistemas son el futuro; tecnología muy avanzada y de alta seguridad.

El cine nos ha acostumbrado a ver como escáneres retinales, controles por voz o apertura de puertas apoyando la mano sobre un panel brillante son el pan de cada día en los lugares más restringidos y vanguardistas del mundo, a donde solo los villanos más exquisitos son capaces de acceder.

Sin embargo, nada más lejos de la realidad: si bien la biométrica es un gran apoyo para mejorar la seguridad de nuestra información, solo lo es si se utiliza como segundo factor de autenticación junto con una contraseña u otro mecanismo.

Cuando solo se utiliza un solo factor, «algo que sabes» (una contraseña) sigue siendo más seguro que «algo que eres» (biometría).

Aunque se desarrollen sistemas biométricos avanzados que a priori no pueden ser burlados, nada garantiza que pasado un tiempo sigan siendo seguros, ya que la tecnología avanza rápidamente, y recursos técnicos que hoy serían impensables para un posible atacante, mañana podrían estar al alcance de cualquier persona. Pero nuestros rasgos seguirán siendo los mismos y ya los habríamos perdido.

El problema

Desde el punto de vista de un atacante, los problemas que presentan los rasgos biométricos a la hora de utilizarlos como reemplazo (y no como apoyo) a las contraseñas actuales, son los siguientes:

Son Únicos, Permanentes e Irrevocables

Aunque una de sus ventajas iniciales es que son rasgos únicos e intrínsecos a cada persona, no pueden ser reemplazados, lo que implica que una vez alguien es capaz de replicarlos no es posible revocarlos y obtener unos nuevos, lo cual si es posible con una contraseña o un token.

Esto genera además otro problema. Al haber sido comprometida nuestra huella, podría ser usada para acceder a cualquier otro servicio o dispositivo en el que haya sido utilizada como credencial, lo que rompe con dos de las máximas en seguridad: utilizar una contraseña diferente para cada servicio o dispositivo (de forma que si alguien compromete uno de ellos, no pueda acceder al resto) y cambiarlas regularmente.

Son públicos, y su obtención es relativamente sencilla

A diario dejamos nuestras huellas impresas en todas partes (lo que equivaldría a ir escribiendo nuestra contraseña cada vez que se abre una puerta, se coge un vaso, o nos sujetamos en el asidero de un autobús)

Las cámaras fotográficas y videocámaras actuales disponen de una gran resolución y sus ópticas permiten hacer zoom a grandes distancias, por lo que cualquier persona puede disponer de equipamiento para fotografiar nuestros ojos en la calle, desde grandes distancias y con un nivel de detalle excepcional.

Con técnicas más avanzadas (ej., mediciones fotométricas), o incluso con tecnologías oftalmológicas corrientes, sería posible medir otros parámetros, como curvatura del ojo, reflectividad, presión intraocular,...

La voz de una persona puede ser grabada fácilmente en un bar, a través del teléfono o una videoconferencia, y con el equipo adecuado, desde grandes distancias.

La tecnología de reconocimiento y síntesis de voz está muy avanzada, y existen programas software (inicialmente diseñados para la industria musical) que permiten sintetizar frases nuevas a partir de unas cuantas sílabas sueltas, emulando incluso diferentes inflexiones y timbres vocales.

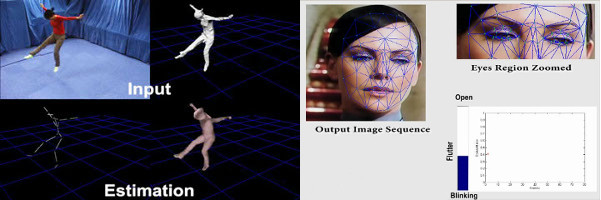

El movimiento corporal y expresiones faciales son fácilmente capturables con tecnologías como las utilizadas en el cine (Markerless Mocap: captura de movimiento sin marcadores), o los videojuegos (Xbox Kinetic, PlayStation Eye), hoy en día accesibles fácilmente a cualquier persona.

Tecnologías de motion capture sin marcadores.

Estos son solo unos pocos ejemplos de lo sencillo que es obtener los rasgos biométricos de una persona empleando técnicas realistas.

Son replicables con facilidad

Tal y como se ha demostrado con las huellas digitales, prácticamente cualquier cualidad física o motora es reproducible con mayor o menor esfuerzo, ya que la información que se obtiene es paramétrica (basada en patrones), independientemente de la complejidad de los mismos.

Todo patrón es replicable si se dispone de las herramientas adecuadas, ya que no hay un componente aleatorio o entrópico como se puede encontrar en muchos algoritmos matemáticos utilizados en criptografía.

Fuentes:

No se pueden denegar Memorizando una contraseña, es muy difícil que alguien pueda forzar a otra persona a revelarla contra su voluntad. Ya sea con una negación explícita, o utilizando la negación plausible (generando una situación en la que es imposible demostrar lo contrario, como «la he olvidado»).

Sin embargo, sí es posible ser forzado físicamente a utilizar nuestro dedo para desbloquear un acceso, por lo que el empleo de este tipo de autenticación añade una amenaza, no solo a la seguridad de la información, si no a la integridad física de la persona, que podría ser agredida o secuestrada para obtener sus credenciales.

Pueden ser robados por medios fuera del control del propietario

La información extraída de un rasgo biométrico debe ser almacenada en algún tipo de base de datos, independientemente del formato que se utilice. Esto abre las puertas a que no solo se puedan robar físicamente, sino también comprometiendo el lugar donde se almacenan esos datos, ya sea:

- Con ingeniería inversa sobre el dispositivo electrónico donde se almacena (microchip, memoria,…)

- Comprometiendo la seguridad de un servidor o base de datos donde pudiese estar guardada.

No sería necesario obtener la imagen de una huella, puesto que los datos extraídos y almacenados de ella (ya sean patrones, geometría o hashes) son potencialmente susceptibles de ser utilizados, o bien para ser inyectados directamente en el sistema sin pasar por el sensor, o para, previo análisis del algoritmo de generación, realizar una reconstrucción de la misma.

Estos sistemas presentan una superficie de ataque muy amplia

Comprometer un sistema biométrico no se reduce a ataques con tecnología informática. Juegan un papel muy importante como vectores potenciales de ataque campos tan dispares como:

- Audiovisual: Técnicas que se utilizan en el cine o la radio para engañar a nuestros sentidos y crear una ilusión, pueden ser empleadas también para burlar un sistema electrónico mucho más fácilmente.

- Medicina: Se pueden alterar características fisiológicas, como el pulso, la presión arterial, las pupilas de los ojos…

- Mecánica: Tecnologías como la robótica pueden emular comportamientos humanos.

- Química: Desarrollar compuestos que simulan la piel (como el latex), acuosidad ocular,…

- Artesanía: Se pueden fabricar objetos que simulen de forma realista características humanas (como la forma de una cara).

- Electrónica: El hardware es tan vulnerable como el software cuando se tiene acceso físico a el.

- Física aplicada

Entre otros.

Esto significa que es complicado predecir qué tipo de ataque podría afectar a un sistema biométrico concreto.

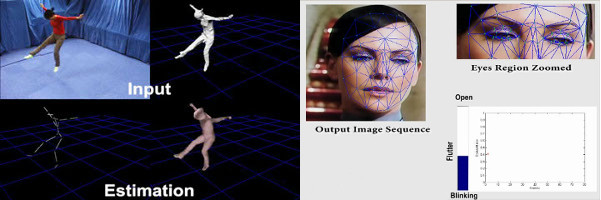

Al igual que las huellas digitales, el iris ocular también muestra diversas características reconocibles de las que extraer patrones biométricos.

Conclusiones

La utilización de mecanismos biométricos de consumo pretende solventar un problema de conveniencia, en detrimento de la seguridad.

Hoy en día todavía hay mucha gente que no configura una contraseña en sus móviles, tabletas u ordenadores por la incomodidad de teclearla cada vez que se utilizan.

Emplear una huella u otros rasgos biométricos para solucionarlo, aunque facilita la usabilidad, no es el modo más adecuado, ya que además de los problemas descritos anteriormente, fomenta que el usuario final no tome conciencia de la importancia de mantener su información segura, y olvide las buenas prácticas en materia de privacidad, como acostumbrarse a memorizar buenas contraseñas, utilizar una para cada servicio, cambiarlas a menudo, o evitar apuntarlas y utilizarlas en lugares donde puedan ser copiadas.

Por todo ello, es recomendable limitar el uso de tecnologías biométricas a aplicaciones donde la seguridad y la privacidad no sean una prioridad, y en caso de serlo, emplearlas únicamente en sistemas de autenticación de doble factor.